防火墙原理及部署方式

防火墙原理及部署方式

一、防火墙的概述

1、防火墙定义

防火墙是一款具备防护功能的网络设备,具有访问控制能力、审计报警能力、NAT地址转换、加密传输(提供Ipsec服务)等。

访问控制能力主要如下:

- 服务控制,确定哪些服务可以被访问

- 方向控制,对于特定的服务,可以确定允许哪个方向能够通过防火墙

- 用户控制,根据用户来控制对服务的访问

- 行为控制,控制了一个特定的服务的行为,例如QQ内容不允许出现XXX…

2、防火墙的防护作用

作用:网络隔离/隔离区域

隔离网络:将需要保护的网络与不可信任的网络隔离。对内部信息进行安全防护。

3、防火墙的基本功能

1)网络隔离

2)攻击防护(DOS攻击)

3)日志记录

4)路由器、交换机的功能

5)冗余设计(可支持备用防火墙)

6)访问控制列表ACL

7)VPN功能、NAT功能(源转换==PAT、目标转换==端口映射)(路由器的活它都有)

4、常见的防火墙产品

华为、思科、锐捷、天融信、启明星辰、奇安信、深信服(上网行为做的棒)。

思科:防火墙编号为ASA 55XX

天融信:NGFW4000

二、防火墙的区域隔离

1、防火墙的区域概念

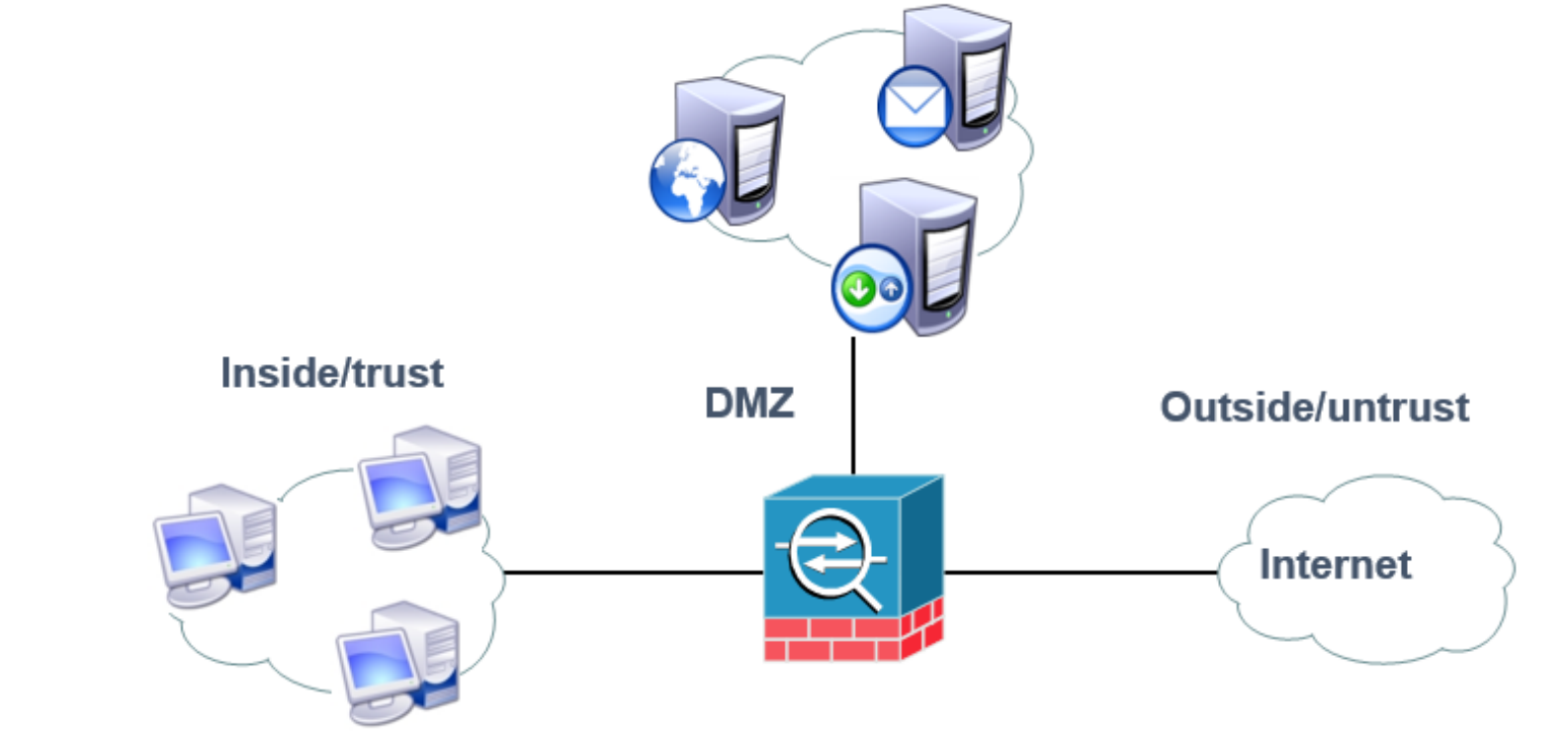

一般防火墙将网络分为3个区域:

1)内部区域 / 信任区域:Trust / Inside

2)DMZ区域 / 隔离区:也称为停火区。

3)外部区域 / 非信任区域:Untrust / Outside

2、区域间通信

默认情况下,区域间通信是完全被屏蔽的,区域间需要写策略才能放行数据,而且要设置放行方向。

3、如何写策略

经常会使用到的策略:

1、Inside – to – Outside:全部放行。

2、Inside – to – DMZ:全部放行。

3、DMZ – to –Outside:全部放行。

防火墙是智能的,防火墙会判断通过防火墙的数据是主动访问还是回包,如果是主动访问就要查看策略是否允许,如果是回包会智能通过。

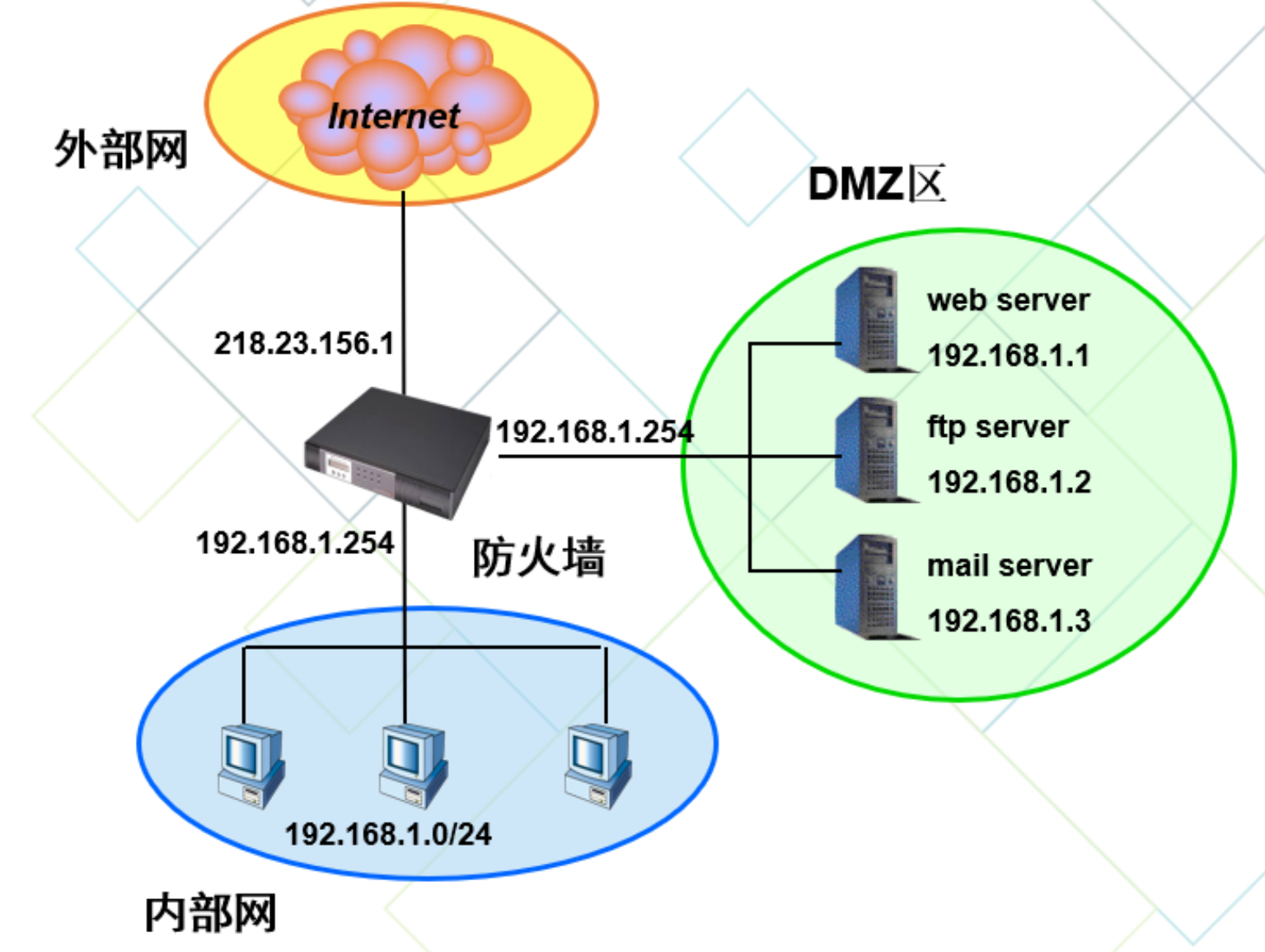

4、为什么设置DMZ区域

当公司有需要对外发布服务器的时候,将服务器放置到DMZ区域、并写放行策略:outside – to – DMZ,一旦DMZ区域被敌人攻破,由于DMZ区域为隔离区域,不会进一步殃及破坏inside区域,所以设置DMZ区域是在公司需要对外发布服务器的同时保护了Inside内部区域。

三、防火墙的历史发展和分类

1、包过滤防火墙(早期的防火墙)

包过滤防火墙:只能基于IP、端口号或标志位对数据进行过滤、不能对应用层数据做过滤,因此也称其为网络层防火墙。而且不够智能,外网回来的包,不能识别是回包还是主动发的包,因此需要设置双向的通行策略。

2、代理防火墙(早期的防火墙)

特点:可以基于应用层对数据过滤,所谓代理很麻烦,大大降低网络通信效率。

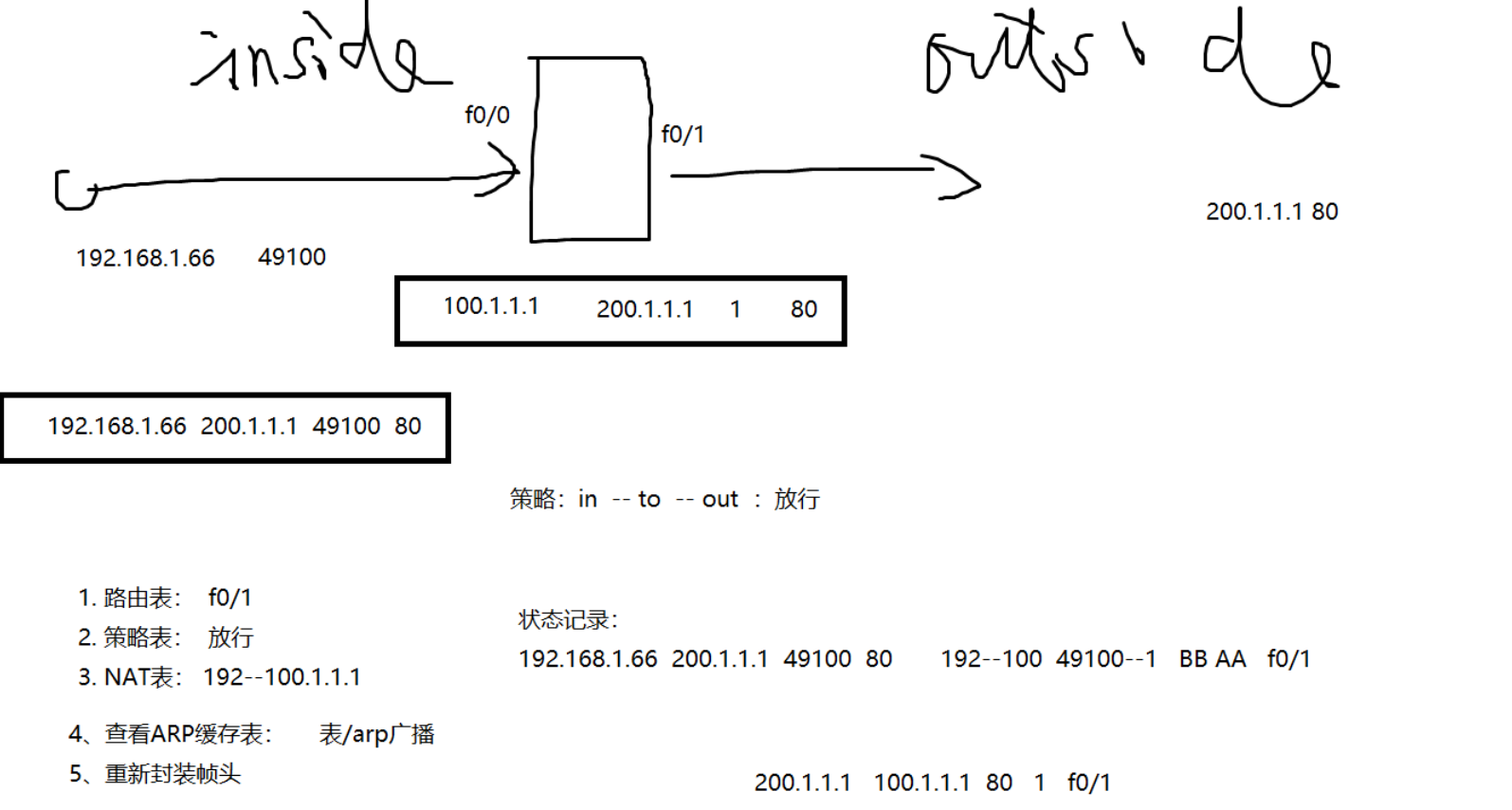

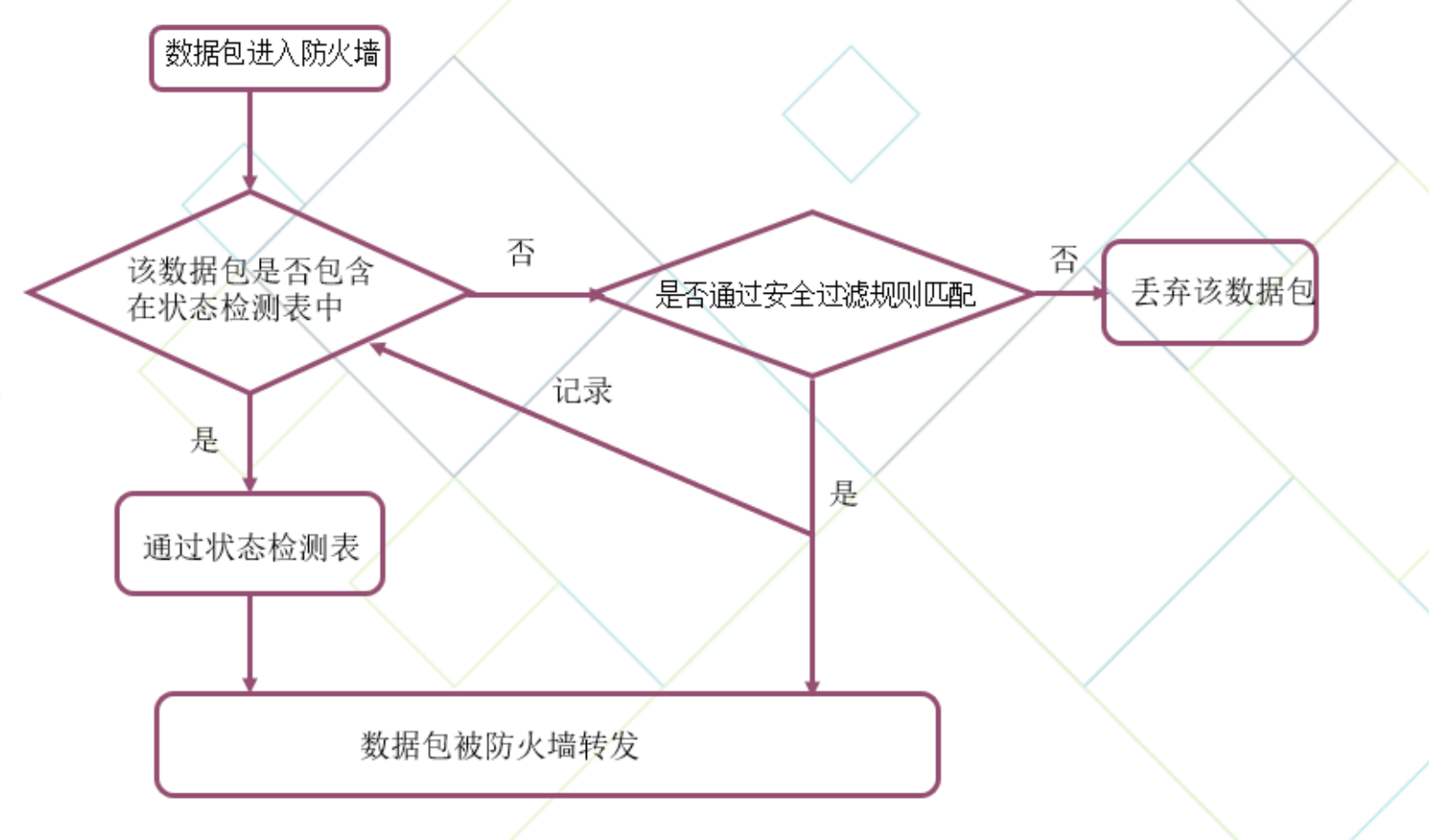

3、状态检测防火墙(目前主流防火墙)

特点:主流防火墙,智能检测回包机制。每通过一个防火墙的策略,就生成一个状态记录,再有相同的策略经过时,直接看状态记录吻不吻合,吻合直接按照状态记录走,就不看路由表、策略表、NAT表、ARP缓存等了;智能检测回包同理,也是查看状态记录表是否与此数据包相匹配的记录,判断是否为回包,如果是,直接按照状态记录送进去。(早期状态检测防火墙依然不能检测应用层数据)

状态检测防火墙数据处理流程图:

4、高级应用防火墙(DPI防火墙)(目前主流防火墙)

高级应用防火墙 == Deep Packet Inspection,DPI防火墙

在3、状态检测防火墙的基础上,增加了应用层数据检测模块,可以检测应用层数据!

未来的发展方向,目前的DPI防火墙还不高效。

四、防火墙的工作模式与部署方式和位置

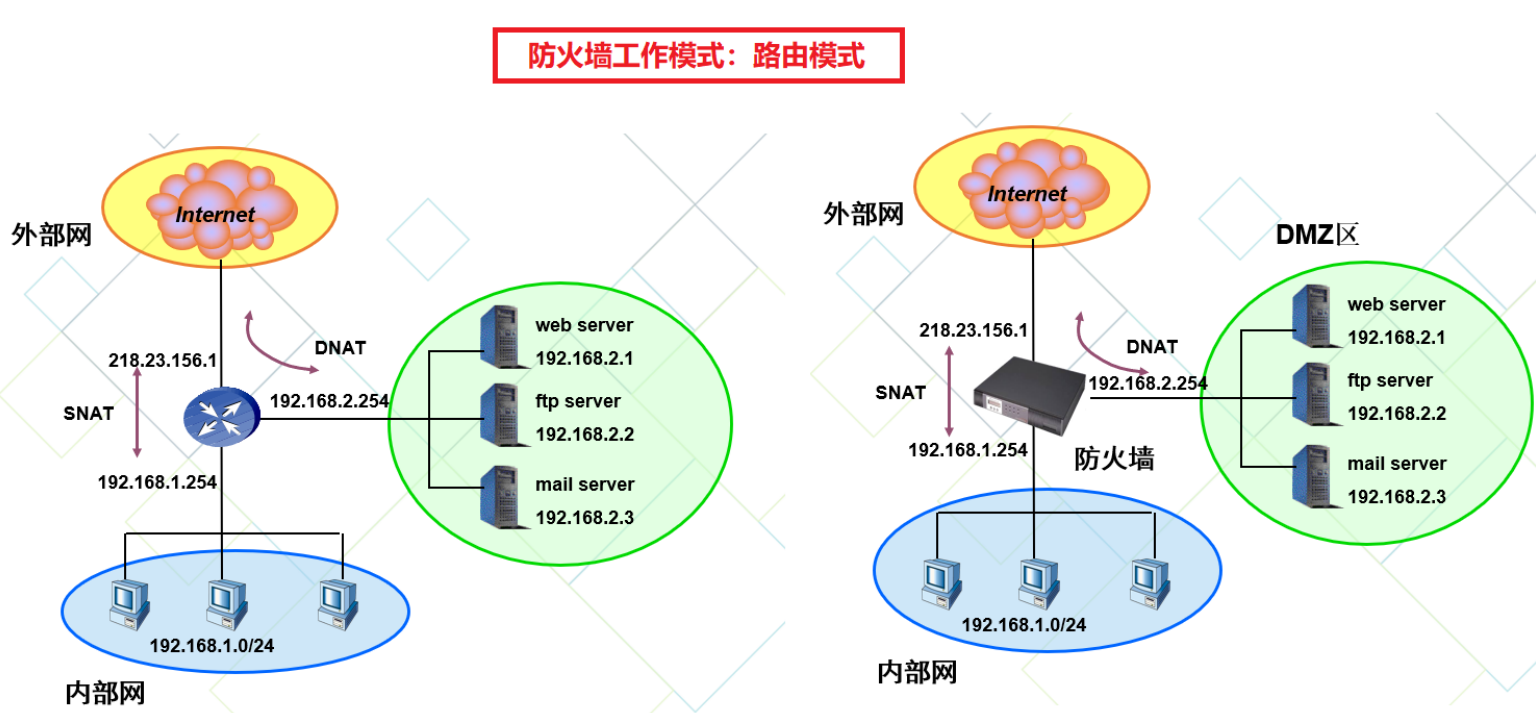

1、路由模式

路由模式的防火墙端口一般设置为三层端口,防火墙工作在三层路由器模式,路由模式防火墙可以改变网络结构(因为它的端口是三层端口)。

一般路由模式的防火墙部署在公司外网总出口。

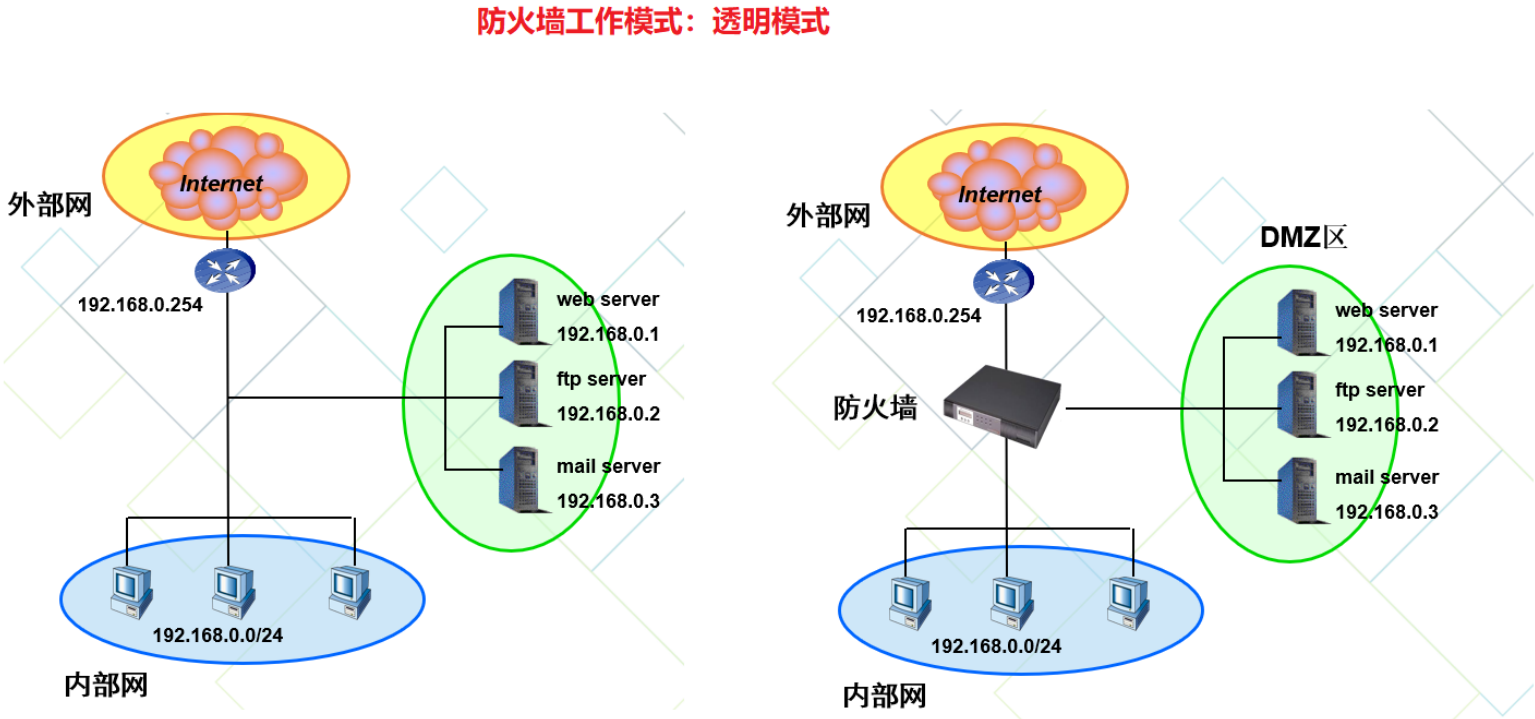

2、透明模式(防火墙二层端口)

透明模式防火墙的端口设置为二层端口,防火墙工作在二层模式。透明模式不会改变网络拓扑结构。

一般透明模式的防火墙部署在公司内网的链路上,来保护整个内部,或者局部的设备。

3、混杂模式

五、防火墙的基本部署流程

实验1、入门天融信安全网关TopGate系统实验

实验环境:TopGate2操作系统

账号密码:superman talent

安全网关具有WEB配置界面:https://192.168.1.254:8080

防火墙的全系产品一般厂家出厂默认给eth0端口配置好192.168.1.254/24的IP了,同时防火墙操作系统默认开启了443https端口,并将WEB伪装为8080端口发布。工程师想使用WEB配置防火墙只需要将PC插入eth0端口,然后配置PC的IP与安全网关在同一网段,访问WEB配置的页面即可进行WEB配置。

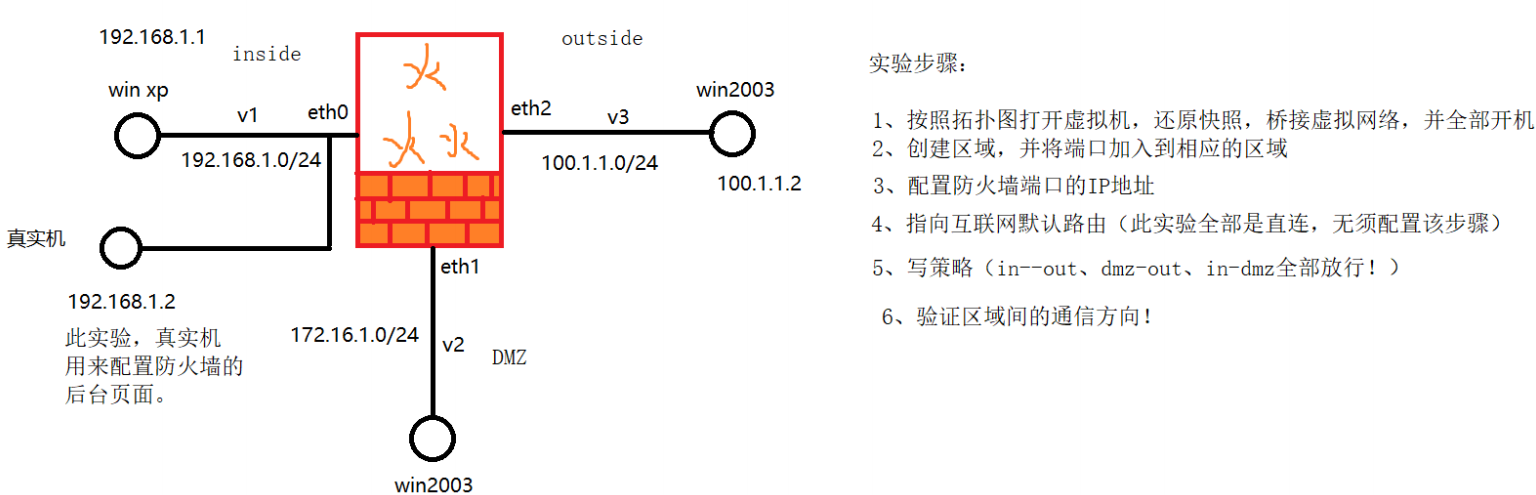

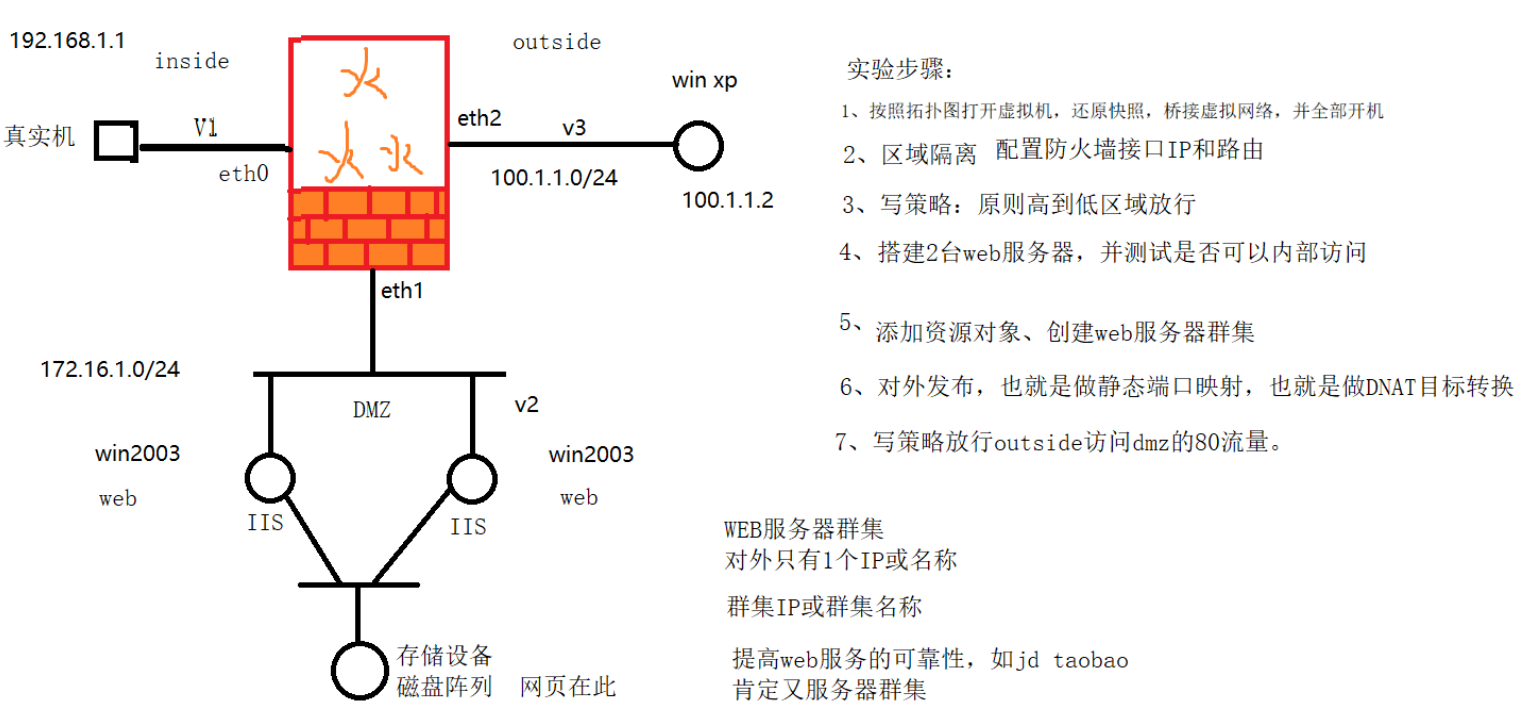

实验2、部署防火墙实现区域隔离

此实验eth0接口上用两个机器是因为天融信的安全网关TopGate要使用高版本浏览器,XP不行,老师顺势讲了真实机开启虚拟网卡和虚拟机连接到同一个网络的操作(真实机不能两块网卡都配网关[有待考证]),我使用的是VirtualBox无虚拟网卡,因此eth0直接使用Win7相连。

实验环境:VirtualBOX虚拟机,Win7(internet01)、Win2003两台(internet02-3)、TopGate防火墙一台且开启三块网卡(eth0-internet01、eth1-internet02、eth2-internet03)。

1、准备好实验环境后,Win7首先配置好IP、网关,直接连接防火墙的Web配置网页 https://192.168.1.254:8080 进行防火墙配置。

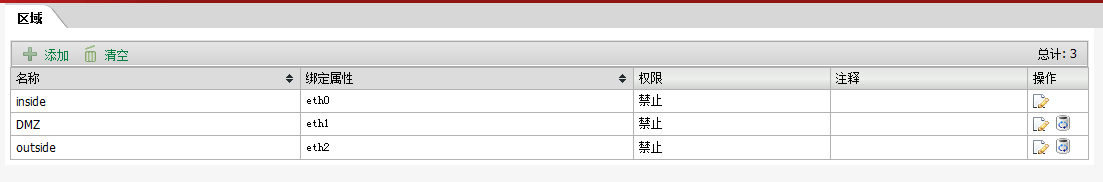

2、创建区域,并将端口加入响应区域:资源管理 -》 区域 -》 编辑默认的区域 -》改个名inside,访问权限改成禁止(表示默认禁止访问,需要走策略),成员就是eth0不用改 -》依次添加两个区域DMZ、outside,绑定网卡属性分别为是eth1、eth2。

3、配置防火墙端口的IP地址:网络管理 -》 接口 -》 编辑接口 -》 配置路由端口 -》添加、确定 。

4、正常来说应该写路由了,但本实验所有直连网络已足够。

5、编写策略(in-out、dmz-out、in-dmz放行):防火墙 -》 访问控制 -》添加策略 -》 选择区域,端口任意

6、尝试区域间的通信,验证策略是否成功部署。

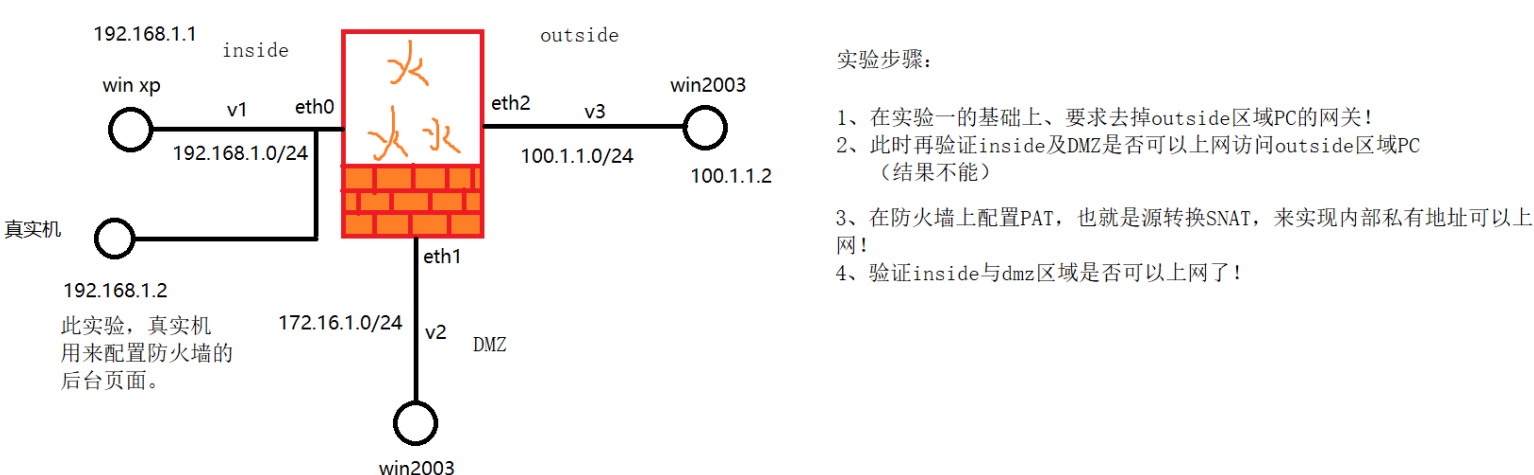

实验3、在实验2基础上配置源转换SNAT(PAT)

防火墙 -》 地址转换 -》 添加转换 -》 源转换、其他-选择区域

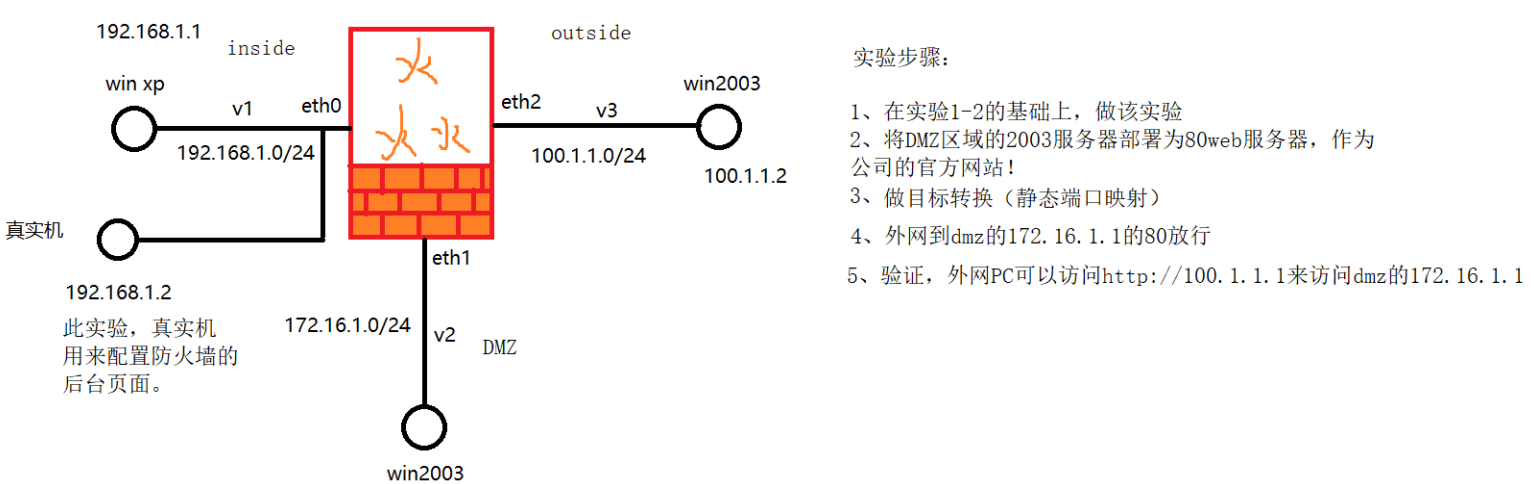

实验4、在实验3基础上DMI区域部署http服务器(配置DNAT)

资源管理 -》 地址 -》 添加主机 ,给防火墙 -》 地址转换中的目标转换的目标IP使用(无法输入IP,只能选择地址)。

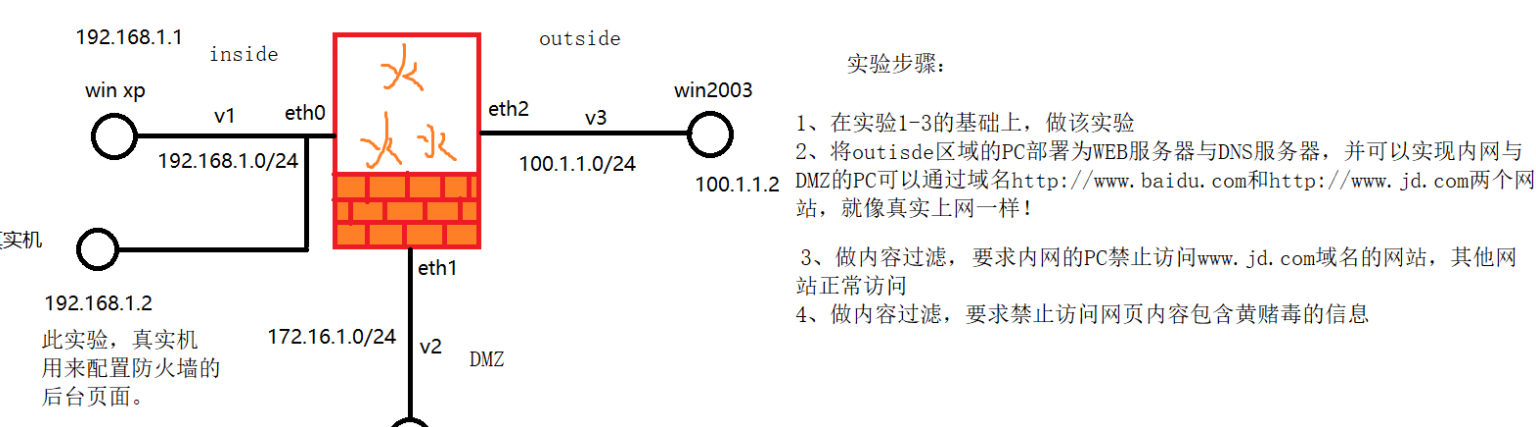

实验5、在实验4基础上

1、创建内容安全策略:内容过滤 -》 HTTP过滤 -》 URL过滤 -》设置名字 -》 编辑即可; 内容过滤 -》 设置名字 -》 编辑即可;

2、设置内容安全策略:防火墙 -》 访问控制 -》 编辑策略 -》内容安全策略 -》

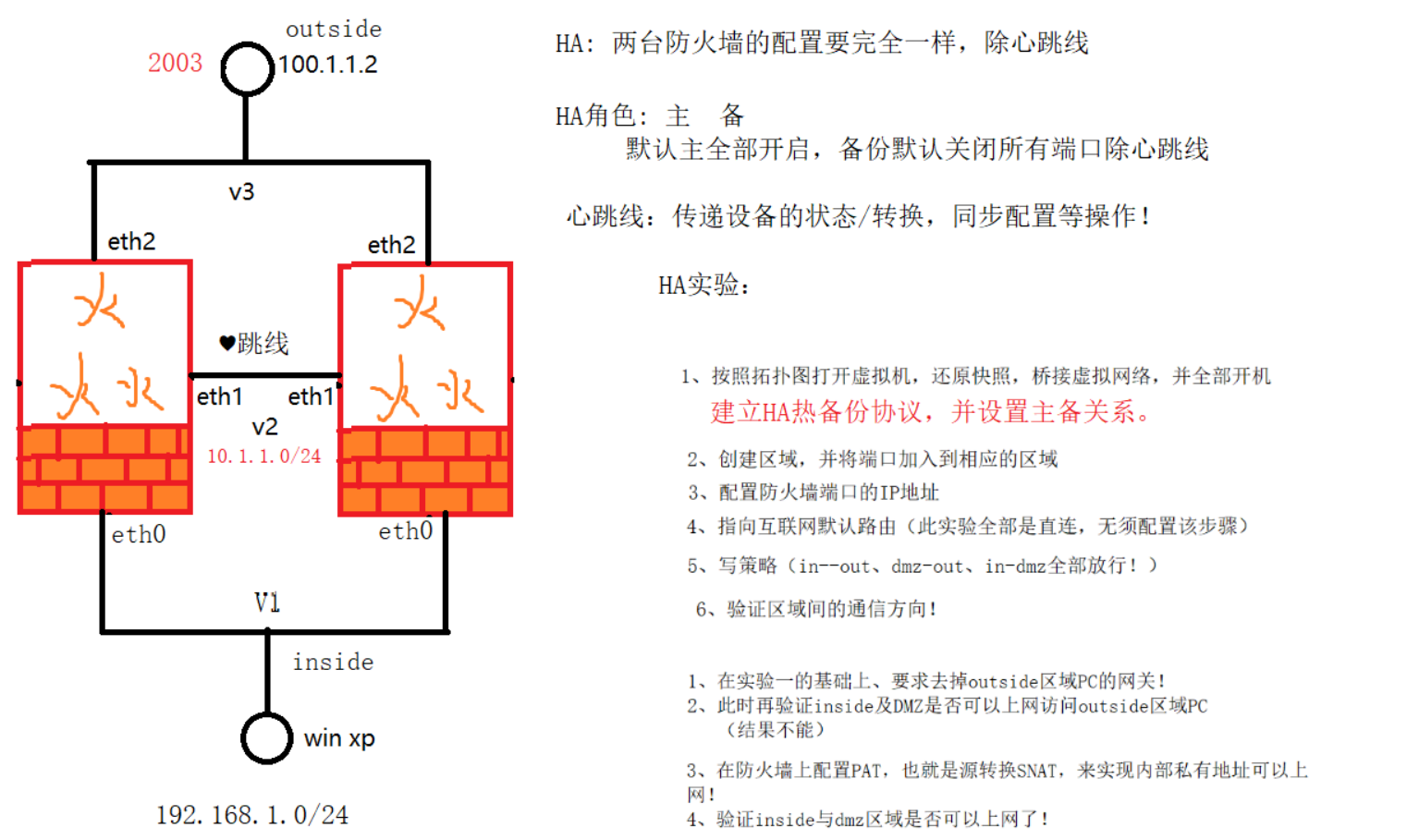

六、防火墙的HA

High Available,HA:高可用性,对设备进行备份操作,并能在第一台出现故障,备份马上就能启用。

1、配置两个防火墙间心跳线的端口IP时,选择不同步此地址。

2、两个防火墙都设置:高可用性 -》 高可用性 -》设置心跳地址、热备组、监听接口设置eth0、eth2 -》 启用

七、服务器群集(负载均衡)

服务器群集:提高可靠性,不间断为用户提供web服务,而用户也只需要记住一个IP或域名即可!

1、资源管理给两个服务器设置地址

2、高可用性 -》 服务器负载均衡 -》添加服务器 -》 然后将两个服务器添加均衡组,参数设置轮流时间

九、作业

对TCP报文抓包分析

要求:客户机telnet服务器,并抓包整个过程,且截图TCP三次握手整个过程、4次断开整个过程!并截图关键点,如SYN=1 FIN=1等